2023. 3. 21. 00:08ㆍPrograming Language/Linux

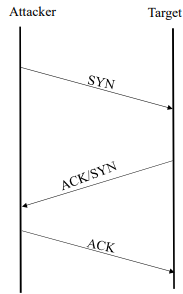

# nmap은 포트스캐닝 툴로서 호스트, 네트워크를 스캐닝 할 때 유용한 툴이다. 스캔옵션중에 -sT라는 옵션이 있는데

| 스캔옵션 | 내용 |

| -sT | connect()함수를 이용한 open스캔 |

| -sF | 세션을 성립시키지 않는 TCP syn스캔 |

| -sN | Fin패킷을 이용한 스캔 |

| -sX | Null패킷을 이용한 스캔 |

| -sU | XMas패킷을 이용한 스캔 |

| -sA | UDP 포트 스캔 |

| -sS | Ack 패킷에 대한 TTL값의 분석 |

#nmap -sT[대상IP]

만약 Target의 포트가 열려있는 경우 SYN/ACK 패킷을 수신함 → SYN/ACK에 ACK패킷을 전송해 연결을 완료 → 스캔하고자 하는 포트에 접속을 시도해 완전한 TCP 연결을 맺어 신뢰성 있는 결과 도출[단점으로는 이 방식은 속도가 느리고 로그를 남기므로 탐지가 가능함]

먼저 fping 명령을 사용하여 호스트가 작동하고 있는지를 확인

fping -g 192.168.10.0/24

== 192.168.10.1 ~ 192.168.10.255까지 ping을 날림

그러면 위화면처럼 192.168.10.1 ~ 192.168.10.255까지 돌면서 현재 alive된 호스트와 unreachable된 호스트의 정보들이 나옴.

그 다음 metasploitable서버에 nmap명령어를 활용해서 현재 취약한 포트정보를 확인할 것이다.

현재 metasploitable의 ip주소를 192.168.10.20/24로 설정하였다.

아까 fping을 날렸을때 192.168.10.20/24서버가 날아있는 것을 확인하였다.

cf)metasploitable = 침투당하는 쪽에서 만든 서버로 Metasploit에서 제공하는 의도적으로 취약하게 만든 VM

nmap -sT 192.168.10.20명령

nmap명령을 통해 현재 metasploitable서버포트를 스캔하여 open된 정보들의 목록을 확인할 수 있다.

'Programing Language > Linux' 카테고리의 다른 글

| install&setting firewall (0) | 2023.01.01 |

|---|---|

| modify repository file (0) | 2022.12.24 |

| transform to state ip (0) | 2022.11.22 |

| install korean language (0) | 2022.11.18 |

| related to root commands (0) | 2022.05.26 |