2023. 3. 26. 16:47ㆍSecurity

Stealthscan

- 3Way Handshaking 연결 기법을 이용한 것이 아님

- TCP 헤더를 조작하여 특수한 패킷을 만들어 스캔 대상의 시스템에 보내어 그 응답으로 포트 활성화 여부를 알아내는 기법

- TCP 헤더를 조작하여 특수한 패킷을 만들어 스캔 대상의 시스템에 보내어 그 응답으로 포트 활성화 여부를 알아내는 기법

- 공격 대상의 시스템 관리자는 어떤 IP를 가진 공격자가 시스템을 스캔 했는지 확인 할 수 없음

1-1. tcp half open scan ($nmap –sS [대상IP] )

- tcp full open scan의 단점인 타겟에 로그가 남는 것을 보안한 기법임

- 타겟으로부터 syn/ack 패킷을 받으면 공격자는 rst패킷을 보내 연결을 강제로 끊음[=완전한세션연결x]

- 로그를 남기지 않아 추적이 불가능 하도록 함

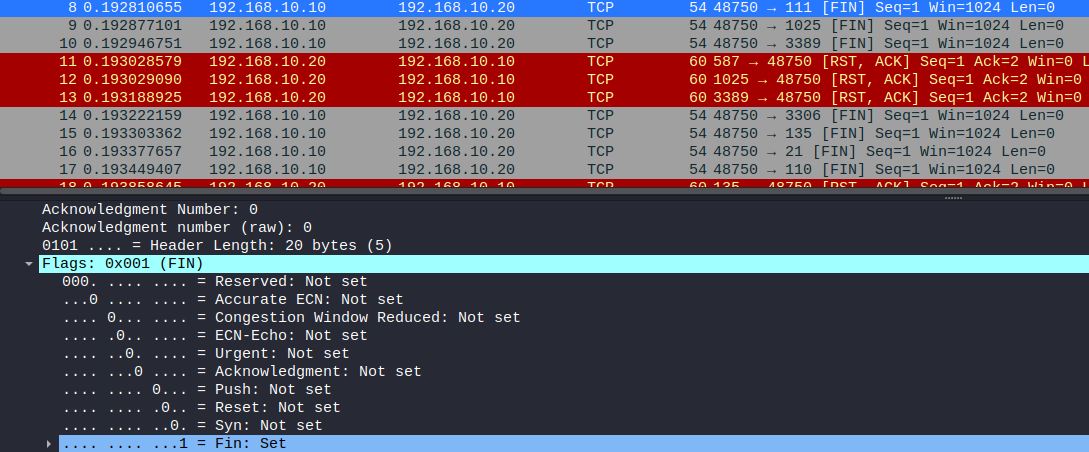

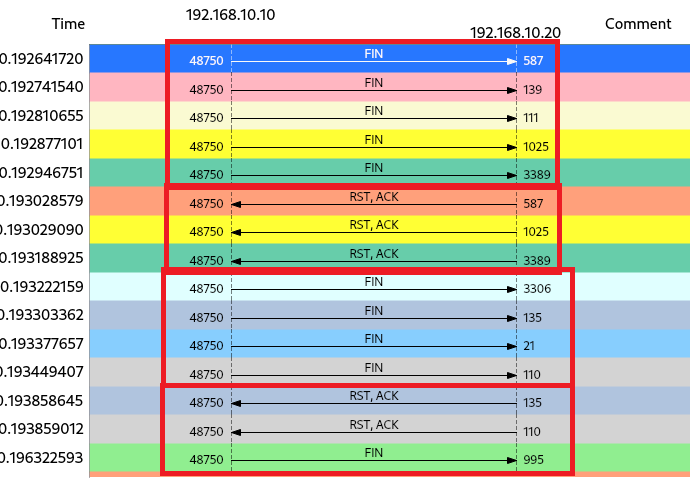

1-2. FIN scan ($nmap –sF [대상IP])

- tcp헤더 내에서 fin플래그를 설정하여 공격 대상으로 메시지를 전송

- 포트가 열려있는 경우 응답x <- 정상적으로 포트가 열려있는 경우에는 세션이 연결되지도 않았는데 fin플래그를 보내면 이상하니 응답을 안함

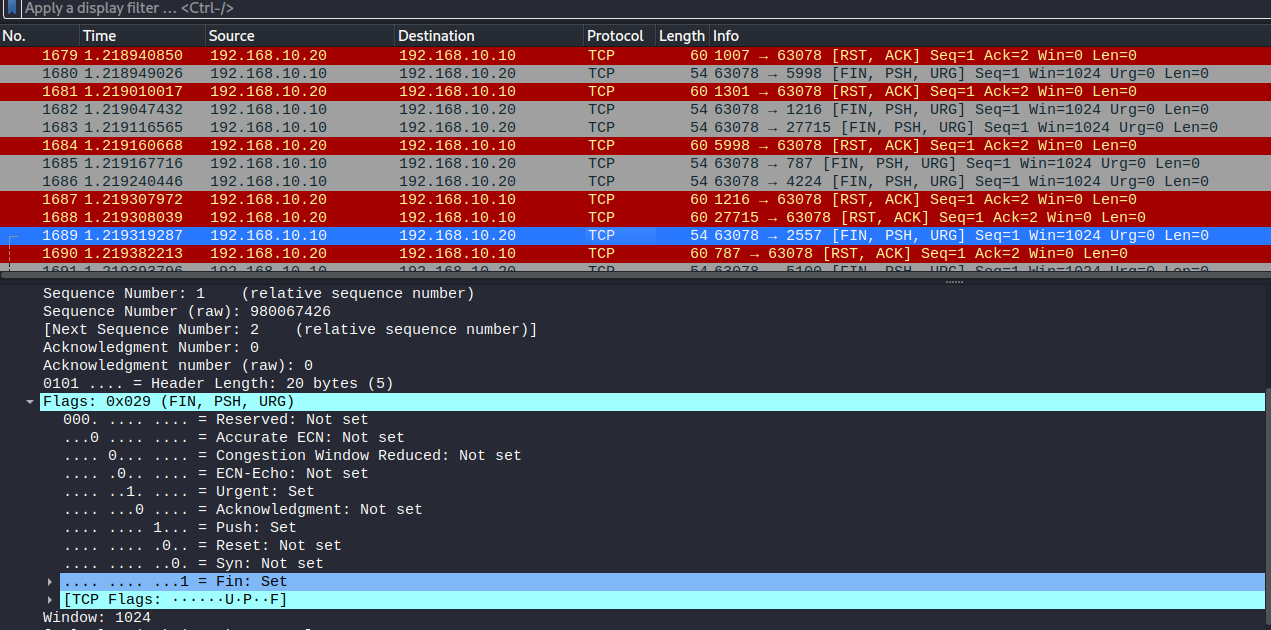

1-3. xmas scan

- tcp헤더내에서 ack, fin, rst, syn, urg 플래그를 모두 설정하여 전송

- 마찬가지로 열린 포트는 응답x

1-4. null scan

- tcp헤더 내에 플래그 값을 설정하지 않고 패킷을 전송

- 마찬가지로 열린포트인 경우 응답x

'Security' 카테고리의 다른 글

| sans top 25 (0) | 2023.05.06 |

|---|---|

| portscan[openscan] (0) | 2023.03.26 |

| dirbuster (0) | 2023.03.07 |

| owsap top 10[2021] (0) | 2023.03.04 |