2023. 3. 26. 15:48ㆍSecurity

# portscan

-> 대상의 어떤 포트가 열려 있는지 확인하는 작업으로 침입 전 취약점을 분석하기 위한 사전 작업

# kinds of portscan

1. openstack

- 시스템 자체의 활성화 여부를 확인할 수 있음

- 스캔하려는 포트에 해당하는 서비스의 활성화 여부를 조사할 수 있음

- 포트를 스캔해서 열려있으면 시스템이 활성화 된걸로 판단

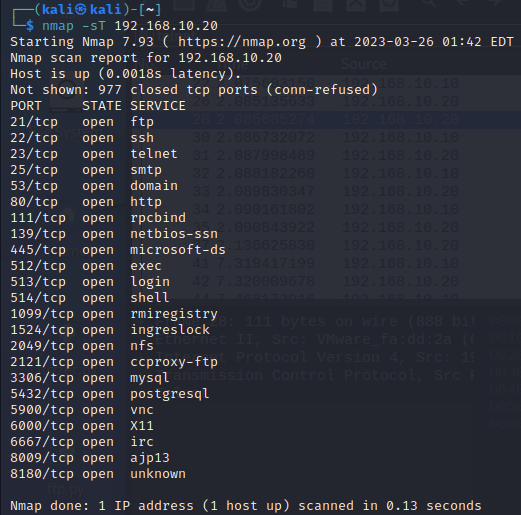

1-1. tcp full open scan ($nmap –sT [대상IP])

- 3way handshacking을 이용해서 열려있는 포트를 확인하는 방식

- 목적포트 번호에 syn을 날려 계속 목적포트번호를 바꿔가면서 물어보며 열려있는 포트의 응답이 얻어걸리는 방식

- 3whs을 써서 신뢰성이 좋지만 속도가 느리고 로그를 남겨 상대방이 탐지가 가능하다는 단점이 존재

확인을 위해 metasploitable을 사용

현재 kali[192.168.10.10] meta[192.168.10.20]으로 구성

meta가 열려있는 포트를 찾기 위해 nmap 명령

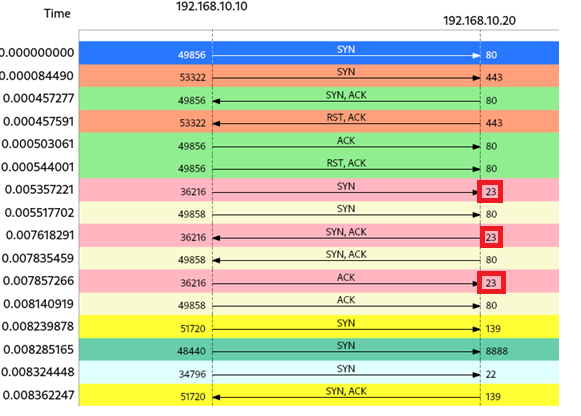

여기서 알 수있는건 3가지인데

지금처럼 포트가 완전히 열린 경우면 3whs가 진행되 syn -> ack/syn -> ack의 응답을 확인할 수 있음

하지만 이 경우 타겟에 로그가 남음

닫힌포트인 경우에는 syn -> rst/ack 응답과정을 거쳐서 비정상종료가 되는 플래그 값을 넘겨줌

방화벽으로 인해 차단되어있는 경우는 ack응답없이 종료됨

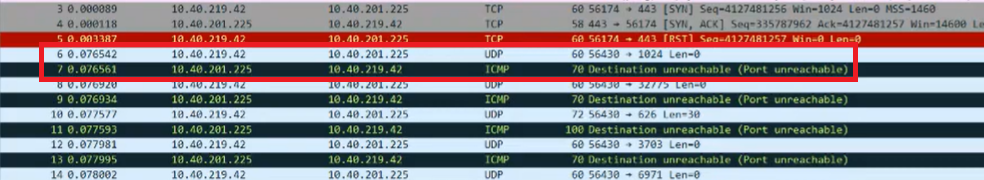

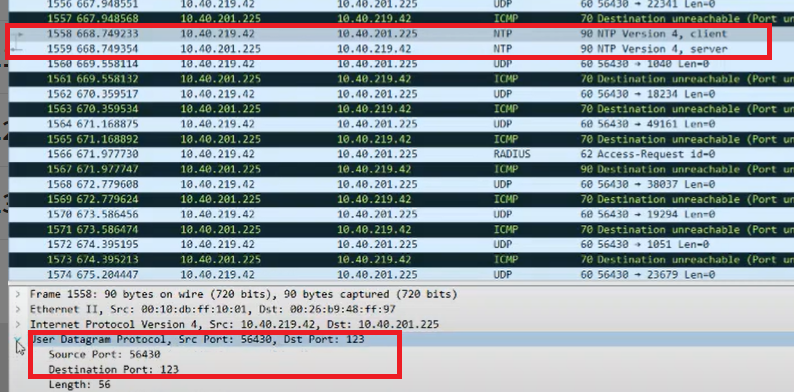

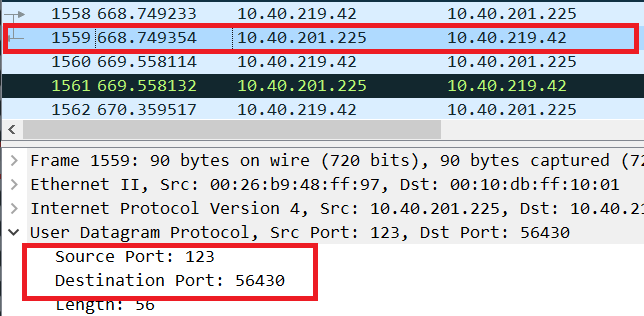

2. UDP Scan ($nmap –sS [대상IP] )

- 3whs와 같은 절차가 없음

- UDP패킷을 전송하여 열려있는 포트로 부터 특정 UDP응답값으로 수신함

- 타겟의 포트가 닫혀있다면 ICMP Port Unreachable 에러 메시지를 전달함

'Security' 카테고리의 다른 글

| sans top 25 (0) | 2023.05.06 |

|---|---|

| portscan[stealthscan] (0) | 2023.03.26 |

| dirbuster (0) | 2023.03.07 |

| owsap top 10[2021] (0) | 2023.03.04 |