2022. 2. 24. 05:43ㆍSite/FTZ

이번시간에는 level8에 대하여 풀어보겠습니다

공부를 하는 입장이니 틀린게 있어도 양해부탁드리겠습니다

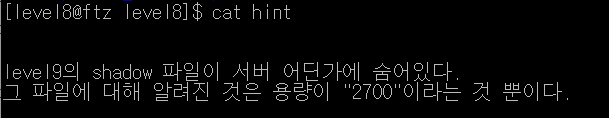

cat hint를 명령하여 hint파일의 내용을 확인해보았습니다

trainer3에도 나왔듯이 shadow파일은 사용자의 비밀번호가 들어있는 파일이며 /etc/shadow에 위치하고 있습니다

일단 여기서 알수있는 것은 용량에 대한 정보입니다

용량이 2700이라 나와있으니깐 이것을 find명령을 통하여 찾아보겠습니다

*

- find 명령어 [출처:https://recipes4dev.tistory.com/156]

find [OPTION...] [PATH] [EXPRESSION...]

OPTION

-P : 심볼릭 링크를 따라가지 않고, 심볼릭 링크 자체 정보 사용.

-L : 심볼릭 링크에 연결된 파일 정보 사용.

-H : 심볼릭 링크를 따라가지 않으나, Command Line Argument를 처리할 땐 예외.

-D : 디버그 메시지 출력.

EXPRESSION

-name : 지정된 문자열 패턴에 해당하는 파일 검색.

-empty : 빈 디렉토리 또는 크기가 0인 파일 검색.

-delete : 검색된 파일 또는 디렉토리 삭제.

-exec : 검색된 파일에 대해 지정된 명령 실행.

-path : 지정된 문자열 패턴에 해당하는 경로에서 검색.

-print : 검색 결과를 출력. 검색 항목은 newline으로 구분. (기본 값)

-print0 : 검색 결과를 출력. 검색 항목은 null로 구분.

-size : 파일 크기를 사용하여 파일 검색.

-type : 지정된 파일 타입에 해당하는 파일 검색.

-mindepth : 검색을 시작할 하위 디렉토리 최소 깊이 지정.

-maxdepth : 검색할 하위 디렉토리의 최대 깊이 지정.

-atime : 파일 접근(access) 시각을 기준으로 파일 검색.

-ctime : 파일 내용 및 속성 변경(change) 시각을 기준으로 파일 검색.

-mtime : 파일의 데이터 수정(modify) 시각을 기준으로 파일 검색.*

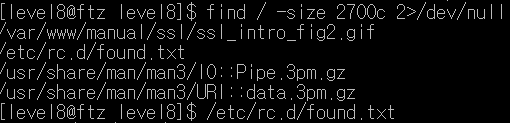

그 중 저희는 2700이라는 사이즈를 찾으면 되니 size라는 표현을 사용하겠습니다

*

- find[찾고자하는디렉토리] -size[찾을용량][단위]

- 단위 : b[블록단위], c,[byte], k[kbyte], w[2byte워드] (아무것도 입력안하면 기본설정 -> b)

- -size[찾을용량]에서 [-찾을용량] -> 찾을용량 이하인 것을 찾음, [+찾을용량] -> 찾을용량 이상인 것을 찾음

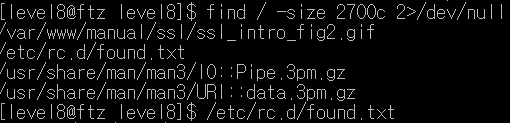

find / -size 2700c 2>/dev/null이라고 입력해주니 found.txt라는 수상한 파일이 보입니다

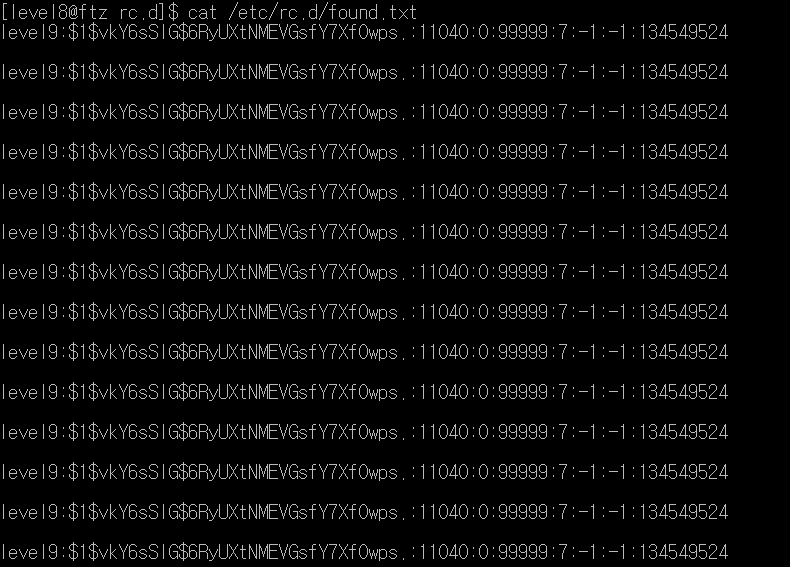

found.txt를 확인해 보니 shadow파일은 암호화 되어있어서 알수없는 것들이 뜨네요...

shadow파일필드분석방법을 찾아보니 이렇게 정리가 되있네요

*

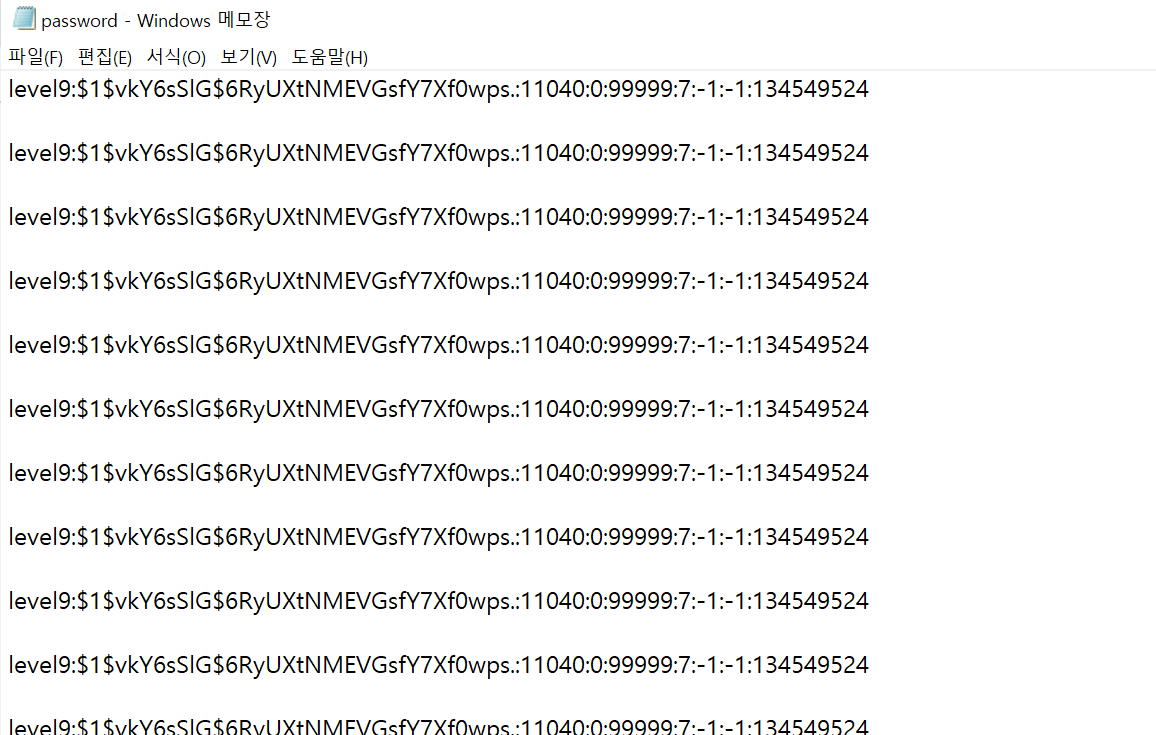

level9 : $1$vkY6sSlG$6RyUXtNMEVGsfY7Xf0wps. : 11040 : 0 : 99999 : 7 : -1 : -1 : 134549524

1. level9 : 사용자이름

2. $1$vkY6sSlG$6RyUXtNMEVGsfY7Xf0wps. : 패스워드를 암호화한 값

3. 11040 : 패스워드 최종 수정일

4. 0 : 패스워드 변경전 최소 유지시간(0이면 언제든지 바꿀수있음)

5. 99999 : 패스워드 변경전 최대 유지시간(99999이면 오랫동안 바꾸지않았음)

6. 7 : 패스워드 만료전 경고시작일수

7. -1 : 패스워드 만료 경과 일수

8. -1 : 계정만료 날

9. 134549524 : 예약필드사용 X

*

여기서 중요한 부분은 2번을 복구화 하면 암호를 알수있습니다

그러기 위해서는 shadow파일을 해독하는 프로그램인 john the ripper를 설치해주셔야 됩니다

https://www.openwall.com/john/

John the Ripper password cracker

John the Ripper password cracker John the Ripper is an Open Source password security auditing and password recovery tool available for many operating systems. John the Ripper jumbo supports hundreds of hash and cipher types, including for: user passwords o

www.openwall.com

다 설치하셨으면 압축을 풀어줍니다

메모장을 켜서

found.txt의 암호화된 내용을 password라고 저장한 메모장에 옮겼습니다

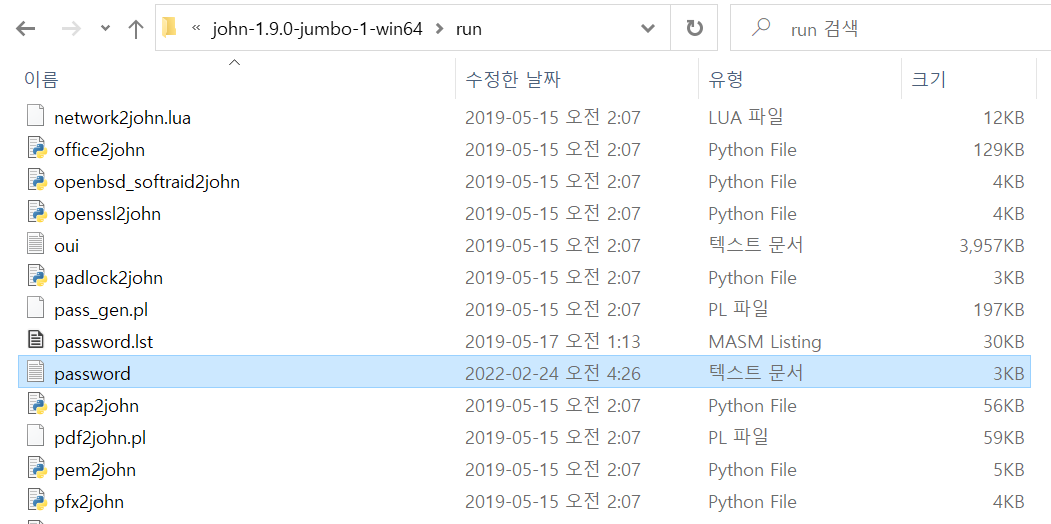

john the ripper의 run폴더에 저장한 password.txt를 넣어주었습니다

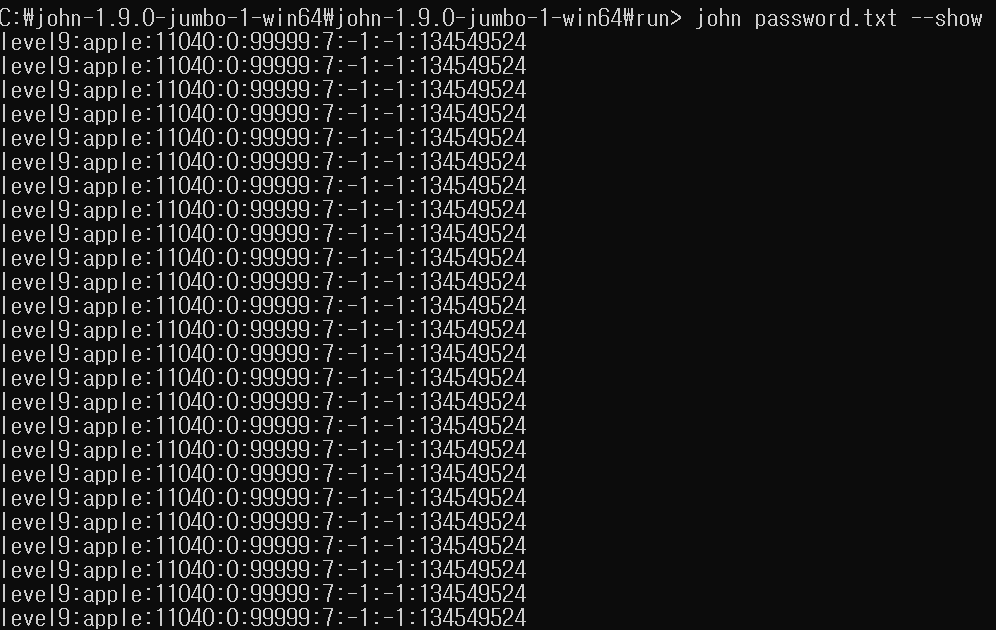

패스워드가 apple인것 같네요

cf) john the ripper에서 패스워드를 한번 크랙하고 재시도 했는데 No password hashes left to crack 문구가 뜨면

저처럼 뒤에 --show를 붙이거나 JohnTheRipper/run/john.pot을 지워주면 된다고 합니다

다음시간에는 level9에 대하여 다루어보겠습니다...

'Site > FTZ' 카테고리의 다른 글

| FTZ level10 (0) | 2022.02.25 |

|---|---|

| FTZ level9 (0) | 2022.02.25 |

| FTZ level7 (0) | 2022.02.24 |

| FTZ level6 (0) | 2022.02.24 |

| FTZ level5 (0) | 2022.02.24 |